BIZNES INTERIA na Facebooku i jesteś na bieżąco z najnowszymi wydarzeniami

Zainstalowany na telefonie program pobiera kontakty, zdjęcia, wiadomości i pozwala podsłuchiwać prowadzone rozmowy telefoniczne, przechwytuje naciśnięcia klawiszy i udostępnia kamerę. W czasie dziennikarskiego śledztwa prowadzonego przez The Washington Post spośród 50 tysięcy analizowanych numerów telefonów zidentyfikowano 1000 osób w 50 krajach inwigilowanych przy użyciu oprogramowania szpiegującego Pegasus. Wśród śledzonych osób za pomocą Pegasusa znaleźli się dziennikarze, politycy, urzędnicy rządowi, dyrektorzy dużych koncernów czy działacze walczący o prawa człowieka.

Służby specjalne korzystające z Pegasusa mogą infekować telefony stosując różne mechanizmy. Czasami są to SMS lub wiadomości iMessage, które zawierają łącze do strony internetowej. Po kliknięciu na link złośliwe oprogramowanie instaluje się na urządzeniu. Inni używają ataku typu "zero-click", w którym luki w usłudze iMessage w iPhone'ach pozwalają na infekcję po prostu przez otrzymanie wiadomości i nie jest wymagana żadna interakcja użytkownika.

Jak sprawdzić, czy w telefonie jest oprogramowanie szpiegujące Pegasus?

Naturą oprogramowania szpiegowskiego jest jego jak najlepsze ukrycie i niemożność wykrycia go na zainstalowanym urządzeniu. Jednakże istnieją mechanizmy pozwalające sprawdzić czy smartfon został naruszony.

- Najłatwiejszym rozwiązaniem jest wykorzystanie zestawu narzędzi do weryfikacji mobilnej Amnesty International. To narzędzie może działać w systemie Linux lub MacOS i może badać pliki i konfigurację urządzenia mobilnego, analizując kopię zapasową pobraną z telefonu.

Niemniej analiza ostatecznie nie potwierdzi czy smartfon został zhakowany, lecz jedynie wykrywa wskaźniki włamania, które mogą stanowić dowód infekcji. - tłumaczy Mariusz Politowicz z firmy Marken, dystrybutora rozwiązań Bitdefender w Polsce.

W szczególności narzędzie Amnesty International może wykryć obecność określonego oprogramowania działającego na urządzeniu, a także szereg domen wykorzystywanych w ramach globalnej infrastruktury obsługującej sieć spyware.

Ochrona przed oprogramowaniem szpiegującym

Niestety, nie ma obecnie rozwiązania chroniącego przed dla ataku typu zero-click, aczkolwiek istnieją stosunkowo proste kroki pozwalającego zminimalizować ryzyko zainfekowania smartfona nie tylko Pegasusem, ale również innym malwarem. Przede wszystkim podczas korzystania z urządzenia należy otwierać tylko linki ze znanych i zaufanych źródeł.

- Pegasus jest wdrażany na urządzeniach Apple za pośrednictwem łącza iMessage. Jest to ta sama technika używana przez wielu cyberprzestępców zarówno do dystrybucji złośliwego oprogramowania, jak i mniej technicznych oszustw. Ta sama rada dotyczy linków wysyłanych za pośrednictwem poczty e-mail lub innych aplikacji do przesyłania wiadomości - tłumaczy Mariusz Politowicz.

Należy też dbać o aktualizację urządzeń i instalować odpowiednie poprawki oraz aktualizacje. Użytkownicy Androida nie powinni polegać na powiadomieniach o nowych wersjach systemu operacyjnego. Najlepiej samodzielnie pobierać najnowszą wersję, ponieważ producent urządzenia może nie udostępniać aktualizacji. Choć może się to wydawać oczywiste, trzeba ograniczyć fizyczny dostęp do telefonu.

Można to zrobić włączając odblokowywanie kodu PIN, odcisku palca lub rozpoznawania twarzy na urządzeniu. Należy unikać publicznych i bezpłatnych usług Wi-Fi (w tym hoteli), zwłaszcza podczas uzyskiwania dostępu do poufnych informacji. W czasie korzystania z takich sieci najlepszych rozwiązaniem jest zastosowanie VPN. Dobrą praktyką jest zaszyfrowanie danych i włączenie funkcji zdalnego czyszczenia. Jeśli urządzenie zostanie zgubione lub skradzione, dane pozostaną bezpieczne.

Kogo podsłuchuje Pegasus?

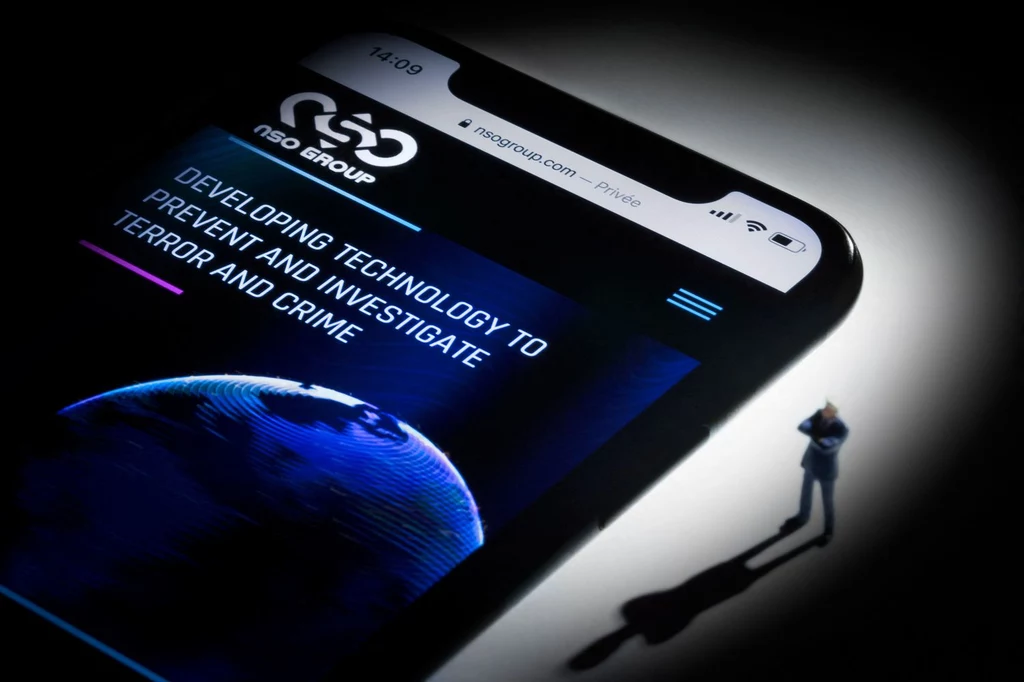

Amerykańska agencja prasowa Associated Press podała, powołując się na ustalenia działającej przy Uniwersytecie w Toronto grupy Citizen Lab, że za pomocą opracowanego przez izraelską spółkę NSO Group oprogramowania Pegasus inwigilowany był senator KO Krzysztof Brejza, adwokat Roman Giertych i prokurator Ewa Wrzosek.

Według Citizen Lab do telefonu Krzysztofa Brejzy miano się włamać 33 razy w okresie od 26 kwietnia 2019 r. do 23 października 2019 r. Polityk był wówczas szefem sztabu KO przed wyborami parlamentarnymi. Kanadyjscy badacze nie byli jednak w stanie wskazać, kto dokładnie stoi za szpiegowaniem, ale podkreślili, że jedynymi klientami izraelskiej firmy są rządowe agencje.

Rzecznik prasowy ministra koordynatora służb specjalnych Stanisław Żaryn, odnosząc się do doniesień ws. Pegasusa, przypomniał, że "w Polsce kontrola operacyjna jest prowadzona w uzasadnionych i opisanych prawem przypadkach, po uzyskaniu zgody Prokuratora Generalnego i wydaniu postanowienia przez sąd". Jak dodał, "sugestie, że polskie służby wykorzystują metody pracy operacyjnej do walki politycznej, są nieuprawnione".

Premier Mateusz Morawiecki pytany o doniesienia ws. wykorzystania systemu Pegasus zapewnił, że służby na pewno będą wyjaśniać tę sprawę do samego końca.